Logiciel de contrôle des périphériques - Sécurité des systèmes

Le logiciel de contrôle des périphériques est un élément clé de la sécurité des systèmes, axé sur la gestion et le contrôle des accès aux dispositifs portables tels que les clés USB, sur les postes de travail et serveurs. Les entreprises mettent en œuvre ce type de solution pour bloquer les transferts non autorisés de données, assurant ainsi la protection des informations sensibles contre les risques de vol ou de fuite.

De plus, la gestion des périphériques contribue à maintenir l'intégrité du réseau en bloquant l'accès des appareils susceptibles de contenir des logiciels malveillants, empêchant ainsi la propagation d'infections au sein de l'infrastructure. Selon les exigences réglementaires spécifiques de chaque secteur, la gestion des supports amovibles devient une mesure cruciale pour garantir la conformité en matière de sécurité des données.

Risques liés à l'accès des périphériques

Les dispositifs portables, tels que les clés USB, smartphones ou disques durs externes, représentent des risques considérables car ils peuvent facilement être utilisés pour transférer des données sensibles vers des tiers non autorisés. De plus, ces périphériques peuvent introduire des logiciels malveillants, compromettant ainsi la sécurité et l'intégrité des systèmes une fois connectés. En bloquant l'accès non autorisé, les entreprises peuvent se protéger contre une large gamme de menaces potentielles. Sans une gestion efficace des périphériques, l'organisation devient vulnérable aux violations de données et aux perturbations des opérations, ce qui rend le contrôle des périphériques indispensable pour sécuriser les systèmes.

Antivirus vs. gestion des périphériques : Bien que les logiciels antivirus jouent un rôle important en détectant les menaces après leur introduction dans le système, ils sont essentiellement réactifs. La gestion des périphériques, en revanche, est proactive, bloquant l'accès aux appareils non autorisés avant même qu'ils ne se connectent au réseau. Cela réduit la charge de travail liée au scan des dispositifs non approuvés, économisant ainsi des ressources système tout en évitant l'introduction de menaces. Ce modèle de sécurité à plusieurs couches garantit que seuls les dispositifs autorisés sont utilisés, améliorant ainsi la performance et l'efficacité de la sécurité.

Postes d'extrémité vs périphériques portables

Les postes d'extrémité sont des dispositifs connectés au réseau tels que les postes de travail, ordinateurs portables, serveurs ou machines virtuelles.

Les périphériques portables font référence aux dispositifs amovibles pouvant être connectés aux postes d'extrémité, incluant les clés USB, smartphones, disques durs externes, ainsi que les disques compacts. Des dispositifs comme le BadUSB (par exemple, USB Rubber Ducky) constituent une menace particulière, conçus pour exécuter des attaques d'injection de frappe ou des charges utiles malveillantes.

Périphériques nécessitant généralement un contrôle

Les périphériques qui requièrent généralement un contrôle incluent :

- Clés USB

- Disques durs externes USB, e-SATA et FireWire

- Téléphones mobiles utilisant le protocole MTP

- Lecteurs CD/DVD

- Connexions Bluetooth, Wi-Fi et IRDA

Importance du Contrôle des Périphériques pour les Organisations

Les ingénieurs d'infrastructure et les professionnels de la sécurité informatique utilisent des logiciels de gestion des périphériques pour protéger les ressources critiques contre les menaces potentielles posées par les dispositifs amovibles. Les ports USB, en particulier, sont des points d'entrée fréquents pour les périphériques non autorisés et représentent une cible privilégiée pour ces outils de sécurité des systèmes. Cela a conduit à l'utilisation de termes comme "Contrôle des Périphériques USB", avec des variantes telles que "Gestion USB", "Blocage USB" ou "Verrouillage USB" pour décrire ces solutions logicielles.

Fonctions Clés du Logiciel de Gestion des Périphériques

Les solutions de gestion des périphériques offrent les fonctionnalités suivantes :

- Blocage des périphériques non autorisés.

- Enregistrement des événements de connexion des périphériques.

- Pré-autorisation des périphériques spécifiques pour les postes désignés, si nécessaire.

- Suivi des transferts de fichiers à partir des périphériques autorisés.

- Chiffrement des données pour garantir leur sécurité lors des transferts.

Pratiques et Contre-mesures Clés de la Gestion des Périphériques

Les solutions de gestion des périphériques offrent plusieurs mesures de sécurité pour gérer les périphériques amovibles, notamment :

- Gestion centralisée des périphériques USB à l'échelle du réseau.

- Listes blanches pour les périphériques spécifiquement autorisés.

- Surveillance des activités USB en temps réel.

- Chiffrement des données sensibles.

- Journalisation des événements pour des audits de sécurité.

Vulnérabilités Communes :

Les périphériques utilisant des protocoles comme USB Mass Storage (UMS), Media Transfer Protocol (MTP), ou USB Attached SCSI Protocol (UASP) sont particulièrement vulnérables aux exploitations malveillantes. Les attaquants peuvent tirer parti de ces protocoles pour introduire des logiciels malveillants ou extraire des données des systèmes connectés.

Contre-mesures

Pour prévenir ces risques, les logiciels de gestion des périphériques mettent souvent en place les contre-mesures suivantes :

- Verrouillage USB : Empêche la connexion de périphériques USB non autorisés.

- Restriction des pilotes : Limite les pilotes aux versions approuvées uniquement.

- Désactivation des périphériques : Bloque ou désactive entièrement les périphériques non autorisés.

- Démontage automatique des périphériques non autorisés.

- Éjection automatique des supports tels que les disques compacts du lecteur CD/DVD.

- Verrouillage des écrans : Empêche l'accès non autorisé à l'ordinateur via le bureau.

Logiciel de Contrôle des Périphériques USB-Lock-RP

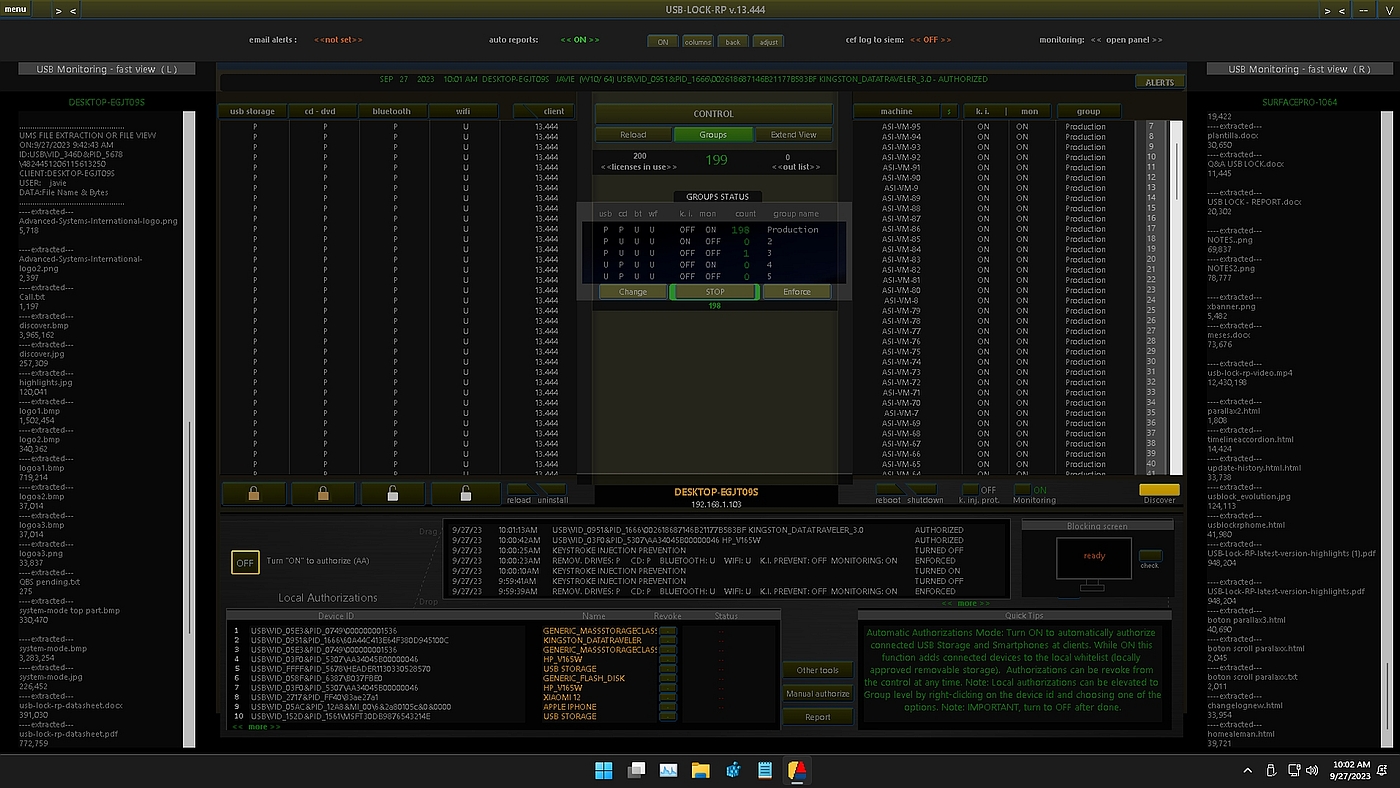

Le logiciel USB-Lock-RP est conçu pour bloquer l'accès non autorisé aux périphériques, enregistrer les événements de connexion, et pré-approuver certains périphériques pour fonctionner sur des postes désignés si nécessaire. Il inclut des fonctionnalités de surveillance permettant de suivre les transferts de fichiers depuis des périphériques autorisés et offre un chiffrement avancé pour protéger les données en transit, empêchant ainsi tout accès non autorisé en cas de perte du périphérique. Son interface de gestion centralisée permet aux organisations de simplifier les politiques de sécurité, de surveiller les événements en temps réel et de garantir la conformité aux réglementations de sécurité.

Pourquoi choisir USB-Lock-RP ?

Avec 20 ans d'expertise, USB-Lock-RP a évolué depuis ses débuts en 2004 avec USB Lock AP pour devenir une solution de gestion centralisée complète. Contrairement à d'autres outils génériques, notre logiciel fonctionne de manière autonome, offrant un contrôle des périphériques USB en temps réel et sécurisé, sans dépendre de services externes. Chaque fonctionnalité, de l'application automatique des règles à la liste blanche des périphériques approuvés, est conçue pour protéger votre réseau tout en garantissant un développement éthique et axé sur les besoins des clients. Notre engagement envers l'excellence nous permet de rester en tête dans le domaine de la sécurité des périphériques.

Caractéristiques Clés du Logiciel USB-Lock-RP

Voici un aperçu des principales fonctionnalités et avantages du logiciel de gestion des périphériques USB-Lock-RP, qui offre un contrôle complet des périphériques USB pour répondre aux besoins de sécurité des organisations :

| Caractéristique | Avantage |

|---|---|

| Gestion Centralisée | Appliquez les paramètres de sécurité sur plusieurs postes à partir d'une console unique, sans délai. |

| Vue Globale du Réseau | Obtenez une vue d'ensemble en temps réel de tous les postes connectés au réseau pour une évaluation rapide de l'état de sécurité. |

| Contrôle en Temps Réel | Surveillez et appliquez les politiques USB de manière continue, garantissant une protection sans interruption. |

| Journalisation des Événements et Alertes | Recevez des journaux automatisés pour chaque connexion de périphérique, capturant des statuts tels que AUTORISÉ, BLOQUÉ et AUTHENTIFIÉ. |

| Surveillance des Transferts de Fichiers USB | Suivez les transferts de fichiers effectués via des périphériques autorisés avec des rapports détaillés (nom de l'utilisateur, appareil, fichiers transférés, etc.). |

| Alertes Codées par Couleur | Identifiez rapidement l'état des périphériques connectés avec un système d'alerte visuelle codée par couleur. |

| Liste Blanche Dynamique | Autorisez les périphériques en temps réel avec des méthodes flexibles pour garantir des transferts sécurisés uniquement vers les périphériques approuvés. |

| Rapports Approfondis | Générez des rapports CSV complets pour suivre les périphériques autorisés par poste ou à l'échelle du groupe. |

| Alertes de Blocage Plein Écran | Affichez des alertes en plein écran lorsqu'un périphérique non autorisé est détecté, renforçant les politiques de sécurité. |

| Alertes Email Sécurisées | Configurez des notifications par email sécurisées avec prise en charge TLS/SSL pour une surveillance proactive. |

| Autorisation et contrôle spécifiques des ports USB | Permet d'autoriser des ports USB physiques individuels, avec exclusion sélective des ports et contrôle granulaire de la vitesse pour les connexions SuperSpeed (USB 3.x) ou High-Speed (USB 2.0). |

| Contrôle Multilingue des Périphériques en Temps Réel | Passez sans effort d’une interface en anglais, français ou allemand. Affichez les journaux, surveillez l’activité des périphériques USB et générez des rapports dans votre langue préférée. Inclut des alertes multilingues côté client pour le blocage des périphériques USB afin d’améliorer la communication et de garantir la gestion et la conformité des périphériques USB. |

| Protection Contre les Attaques BadUSB | Bloquez les attaques par injection de commande provenant de périphériques malveillants comme les BadUSB. |

| Cryptage AES 256 | Assurez la sécurité des données transférées via un chiffrement AES 256, empêchant tout accès non autorisé. |

| Cryptage des Journaux | Protégez les journaux de sécurité sur le serveur avec un chiffrement AES 256 pour garantir la confidentialité des données sensibles. |

| Solution Évolutive | Adaptez le logiciel à des réseaux de toutes tailles, avec une gestion centralisée efficace. |

| Fonctionnement Autonome | Fonctionne sans besoin d'Active Directory ou de connexion internet, garantissant une indépendance totale. |

| Utilisation Efficace des Ressources | Conçu pour fonctionner avec des ressources système réduites, même sur des systèmes plus anciens. |

| Licences Perpétuelles | Un modèle de licence perpétuelle qui n'expire jamais, avec deux ans de maintenance et d'assistance inclus. |

| Service Personnalisé | Le logiciel est fourni avec le logo de votre organisation sur les alertes pour une intégration transparente. |

Confié par des Grandes Organisations

USB-Lock-RP est la solution de référence pour protéger les actifs de données contre les risques liés à la connexion de périphériques USB en milieu professionnel.

Logiciel de Contrôle des Périphériques USB-Lock-RP : Une Protection Complète pour Votre Réseau

USB-Lock-RP va bien au-delà de la simple gestion des périphériques. Il propose un contrôle total des périphériques externes, conçu pour bloquer les accès non autorisés, offrir une surveillance en temps réel, et enregistrer tous les événements de connexion, garantissant ainsi une transparence complète. En pré-approuvant des périphériques spécifiques, USB-Lock-RP s'assure que seuls les dispositifs de confiance fonctionnent, protégeant les données sensibles.

Grâce à une gestion centralisée, les administrateurs peuvent appliquer efficacement des politiques sur plusieurs postes d'extrémité, évitant le vol de données et les menaces de logiciels malveillants. Ses puissantes capacités de journalisation fournissent des informations détaillées sur les activités des périphériques, en faisant un outil essentiel pour l'audit et la conformité. Que votre réseau gère des supports amovibles, des appareils mobiles ou des connexions sans fil, USB-Lock-RP garantit la sécurité continue de votre organisation contre les violations potentielles.

Outre le blocage des périphériques non autorisés, USB-Lock-RP permet aux professionnels de l'informatique de contrôler de manière précise les transferts de fichiers. Des rapports de suivi détaillés fournissent des informations sur les fichiers transférés, par qui et à quel moment. En plus d'un chiffrement AES 256, les données restent protégées pendant les transferts, même en cas de perte ou de vol du périphérique. Ce niveau de sécurité avancé est essentiel pour les entreprises cherchant à se conformer aux réglementations strictes et à éviter les fuites de données.

"Visionnez la vidéo ci-dessous pour découvrir comment USB-Lock-RP renforce la sécurité de votre réseau, en bloquant les périphériques non autorisés tout en gérant les transferts de fichiers."

Évolutif et Rentable

Fonctionnant sur des réseaux Windows de toutes tailles, USB-Lock-RP offre flexibilité et évolutivité pour répondre aux besoins de sécurité croissants des organisations. Le logiciel fonctionne de manière autonome, sans nécessiter Active Directory ou une connexion Internet, assurant ainsi un contrôle complet sur les politiques de sécurité, même dans des environnements isolés. Son faible impact sur les ressources le rend compatible avec les systèmes modernes comme plus anciens, garantissant des performances optimales sans surcharger le matériel.

USB-Lock-RP est proposé avec un modèle de licence perpétuelle, offrant des économies à long terme. Deux ans d'assistance logicielle et de maintenance sont inclus, garantissant à votre organisation de bénéficier des mises à jour continues et du support technique. Des options de personnalisation permettent d'adapter le logiciel à l'image de votre entreprise.

USB-Lock-RP est disponible avec une licence permanente. Mettez-le à l'épreuve dès aujourd'hui ! Téléchargez la démo officielle d'USB-Lock-RP (capacité de 5 clients).

"Notre équipe de support technique dédiée à USB-Lock-RP est prête à vous fournir des conseils d'experts et un support personnalisé. Nous sommes ici pour garantir la mise en œuvre et le bon fonctionnement de votre solution de contrôle des périphériques USB-Lock-RP."